Dostawca usług ICT wspierający funkcje istotne i kluczowe dla podmiotu finansowego

Nasz Klient jest dostawcą usług ICT dla jednego z czołowych zakładów ubezpieczeń w Polsce. W ramach procesu dostosowywania do wymagań DORA (Digital Operational Resilience Act) został zakwalifikowany do grupy dostawców wspierających funkcje istotne i krytyczne.

W związku z tym zakład ubezpieczeń, w ramach obowiązkowej aktualizacji umowy, nałożył na naszego Klienta szereg nowych wymagań w obszarze zarządzania ryzykiem, bezpieczeństwa informacji oraz ciągłości działania. Ze względu na ograniczone zasoby wewnętrzne, Klient zwrócił się do SEDIVIO o wsparcie w spełnieniu tych wymagań oraz przygotowanie do kontroli ze strony podmiotu finansowego.

Priorytety

Precyzyjna analiza luk oraz optymalne zaplanowanie działań wdrożeniowych

Analiza luk

Pierwszy etap obejmował kompleksową analizę Ankiety Oceny Dostawcy, dokumentacji procesowej i technicznej oraz praktyk bezpieczeństwa stosowanych przez Klienta.

W ramach weryfikacji technicznej wykorzystaliśmy nasze autorskie narzędzia:

Połączenie testu jakości kodu, a także wyników obu narzędzi z analizą procesową pozwoliło nam precyzyjnie określić luki wymagające zaadresowania i przygotować rzetelną listę zadań wdrożeniowych.

Opracowanie Planu Wdrożenia

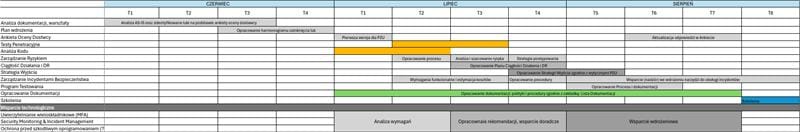

Na podstawie wyników analizy opracowaliśmy Plan Wdrożenia, który uwzględniał:

priorytety i wymogi określone w umowie z zakładem ubezpieczeń,

skalę i możliwości operacyjne Klienta,

najlepsze praktyki rynkowe w zakresie bezpieczeństwa i zgodności z DORA.

Plan umożliwił systematyczne i skuteczne wdrażanie procesów, a także pomógł Klientowi zrozumieć cele i szerszy kontekst projektu.

Plan Wdrożenia

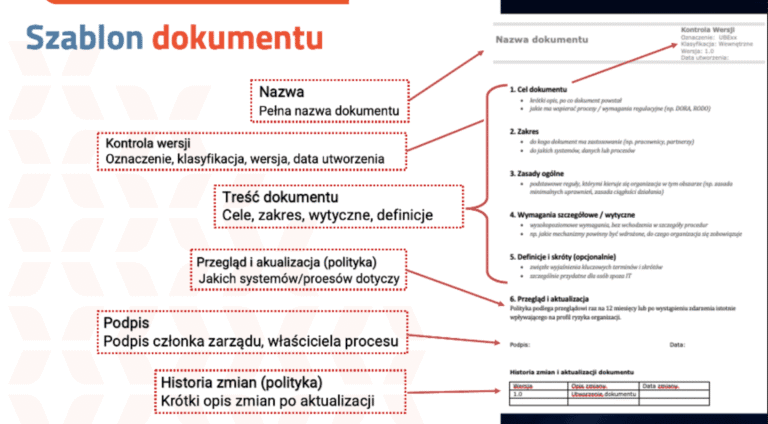

Opracowanie procesów i dokumentacji

Na ostatnim etapie opracowaliśmy komplet polityk, procedur i standardów technicznych, dostosowanych do specyfiki usług oraz modelu operacyjnego Klienta. Dzięki temu stworzyliśmy spójny system zarządzania bezpieczeństwem informacji, który łączy wymagania DORA z realnymi potrzebami biznesowymi i zobowiązaniami umownymi

Bezpieczeństwo informacji i odporność operacyjna wbudowane w procesy biznesowe

Opracowane przez nas polityki i standardy nie stanowią jedynie dokumentacji „dla zgodności”. Każdy proces został zaprojektowany w oparciu o rzeczywistą analizę ryzyka, z uwzględnieniem uwarunkowań biznesowych i technologicznych organizacji.

Dzięki temu fundament bezpieczeństwa informacji naszego Klienta jest stabilny, zgodny z regulacjami i gotowy do dalszego rozwoju.

Szkolenie i przekazanie wiedzy

Projekt zakończył się cyklem warsztatów dla zespołu Klienta, obejmujących praktyczne szkolenie z opracowanych procesów oraz efektywnej pracy z dokumentacją. Zespół został przygotowany do realnego wdrożenia narzędzi, utrzymania zgodności z wymogami podmiotu finansowego oraz prezentacji dowodów podczas kontroli lub audytu.

Korzyści dla Klienta

Gotowość na kontrolę podmiotu finansowego

Dzięki opracowanym procesom, dokumentacji i szkoleniom zespół Klienta został w pełni przygotowany do kontroli lub audytu, z możliwością przedstawienia kompletnych dowodów zgodności.

Kompleksowa analiza bezpieczeństwa

Przeprowadziliśmy szczegółową ocenę poziomu cyberbezpieczeństwa procesów biznesowych, identyfikując rzeczywiste luki i potencjalne zagrożenia.

Wzrost kompetencji zespołu

Zespół został przeszkolony w zakresie nowych procesów, co zwiększyło świadomość i umiejętności w obszarze cyberbezpieczeństwa oraz zgodności regulacyjnej.

Analiza ryzyka i plan działań

Opracowaliśmy optymalny plan postępowania z ryzykiem, zgodny z wymaganiami DORA oraz najlepszymi praktykami rynkowymi.

Wzmocnienie odporności operacyjnej

Wdrożone procesy i narzędzia zwiększyły bezpieczeństwo informacji, ciągłość działania i odporność cyfrową organizacji.

Zgodność z wymaganiami regulatora

Klient spełnił wymogi umowne i regulacyjne, uzyskując pełną gotowość do pozytywnego przejścia kontroli lub audytu.